IronPort Systems, unidad comercial de Cisco presentó su reporte de seguridad para este 2008. En dicho reporte da a conocer las principales tendencias actuales en materia de seguridad, asimismo sugiere métodos de protección contra la nueva y sofisticada generación de amenazas de Internet.

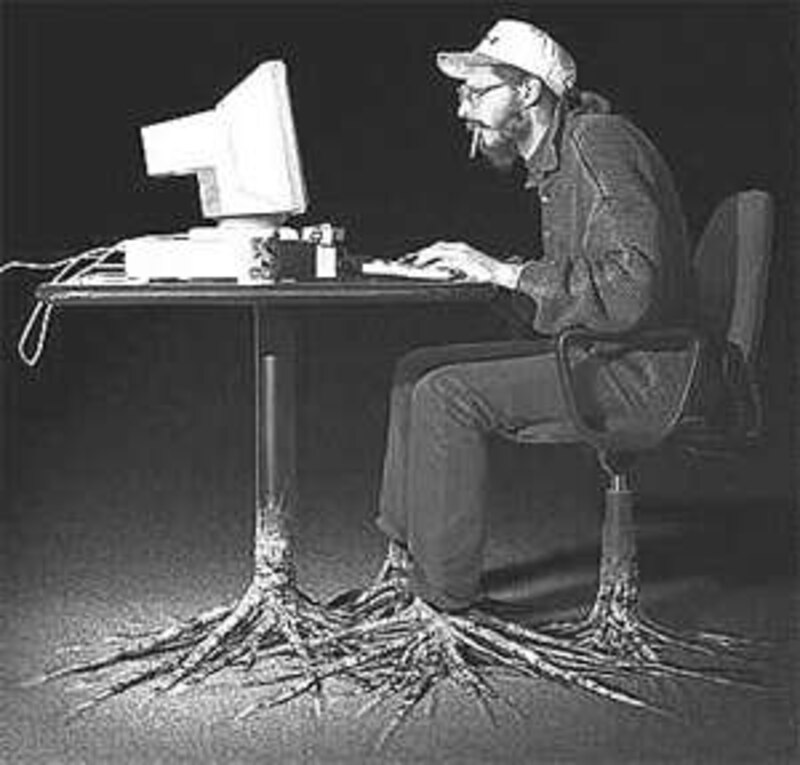

De acuerdo con IronPort la hora del ”amateur” ya quedó atrás, pues actualmente las amenazas virtuales y la manera en la que los hackers elaboran los virus y al mismso tiempo planean trampas para mandarlos a sus destinatarios ya es cosa de profesionales altamente capacitados en la informática.

Tanto han evolucionado dichos códigos maliciosos que en ocasiones, pueden presentarse como archivos tipo PDF, musicales y hasta gubernamentales, los cuales no sólo contaminan las bases de datos del usuario, sino que por lo general provocan “carambolas desastrozas” infectando varias computadoras a la vez.

Asimismo IronPort estimó, que las infecciones y la poca protecciñon de un buen antivirus ocasiona gastios inecesarios a los usuarios domésticos, pues cada limpieza del escritorio de una computadora cuesta alrededor de 500 dólares si sólamente es superficial. En caso contrario el precio se puede elevar hasta el doble.

En tanto el usuario invierte de 5 a 10 minutos de pérdida en tiempo debido a que tiene que estar limpiendo constantemente su cuenta de correo y archivos dtectados como maliciosos, aún dentro de la empresa donde trabaj; es decir vía Intranet.

Por otro lado el reporte menciona que la comunicación electrónica y móvil constituye el vector más importante en la pérdida de información empresarial en la actualidad. Los firewall y otras soluciones de seguridad de redes no incluyen funciones para evitar la pérdida de datos y asegurar la información transmitida.

“Durante los últimos 13 meses ha quedado expuesta la información confidencial de 60 millones de personas y los costos globales de limpieza y disminución de la productividad ascienden a aproximadamente 20 mil millones de dólares” comentó Ton Gillis vicepresidente de mercadotecnia de dicha empresa.

A su vez agregaron que la contaminación vía Spam aumentó un 100 por ciento en 2007 , pues ya suman 120 millones de mensajes diarios, es decir 20 mensajes al día a una sola cuenta, lo que hace pensar que para el siguiente año se duplicará la cuenta.

Malware social. El malware hoy en día puede adoptar características de las redes sociales y de varios sitios de colaboración relacionados con sitios tipo Web 2.0. éste tipo de código es conocido como el famoso “troyano” o “tormenta de gusanos”, que actúa inteligentemente, escondiéndose y moviéndose por debajo de los radares establecidos por los Firewalls más sofisticados.

“Las nuevas variantes de Troyanos y malware serán más específicas y de menor duración. Esto dificulta aún más su detección. La actitud que teníamos en el pasado de “lo que no se ve, no puede hacerme daño” ya no es válida.”, comentó uno de los ejecutivos de IronPort.

Actualmente hay usuarios que aun no cuentan con alguna protección dentro de su computadora, pues consideran que es demasiado costoso y lo ven más como una pérdida que como una inversión.

Por ello algunas empresas y usuarios domésticos han tratado de bajar desde la red parches o versiones “piratas” mal copiadas de algunos de los más famosos antivirus, lo que ocasiona en la mayoría de los casos una pérdida mayor; debido a que dichos archivos contienen puertas de entrada para los códigos maliciosos.

Dichas puertas en su mayoría permiten de entrada códigos tipo “gusanos” o “troyanos”, para después convertirse en amenazas manejadas electrónicamente , llegando inclusive a borra y robar cuentas bancarias completas sin dejar rastro alguno, lo que podría ocasionar un caso electrónico si llegara dicho virus o código a un banco o empresa a nivel elevado.

Por otro lado el usuario para protegerse debe confiar exclusivamente en su distribuidor de antivirus y volverse un tanto desconfiado al momento de recibir archivos de dudosa procedencia como archivos de concurso, paginas pornográficas, correos de personas ajenas a sus cuentas; así como evitar en lo posible revelar sus contraseñas o datos personales mediante un correo electrónico.

Copyright © 2007 La Crónica de Hoy .